上周,Ledger Reddit 子版块上有人报告称收到一个未经请求的包裹,里面装着一台 Ledger Nano X 以及一封署名为 Ledger “CEO” 的信。该骗局试图诱骗用户将加密货币资产迁移到这款所谓的“新”设备上。Kraken 安全实验室决定对这起疑似网络钓鱼骗局展开调查。

在上面的视频中,我们的安全团队演示了这种骗局是如何进行的,并且与之前的 Ledger 网络钓鱼攻击一样,我们将解释如何最好地避免此类攻击发生在您身上。

需要特别说明的是,Ledger钱包及其固件本身没有任何缺陷。这段视频和博客的目的仅仅是为了提高人们对这种网络钓鱼攻击的认识,因为这通常是防止加密货币持有者成为此类攻击受害者的最佳方法。

信件和装置

包裹看似用 Ledger 官方的收缩膜包装。但打开包裹后,收件人立刻发现了疑点。信中署名 Ledger 首席执行官 Pascal Gauthier,但英文表达拙劣,错误百出,与公司通常与客户沟通的方式截然不同。

由于之前就听说过Ledger 曾遭遇数据泄露,收件人越来越感到怀疑。他们决定拆开 Ledger,并将内部照片发布到 Reddit 上。社区很快发现,设备内部被秘密植入了一个微型 USB 闪存盘。一旦插入电脑,该设备就会显示为一个普通的 USB 闪存盘,其中包含一个恶意应用程序,试图窃取用户的种子信息。

您也可以点击此处查看 Bleepingcomputer 对此次攻击的完整报道。

重建进攻

Kraken 安全实验室重现了此次攻击,以演示这种高度复杂的真实网络钓鱼攻击是如何运作的,以便客户做好准备,以防有人对他们进行此类攻击。

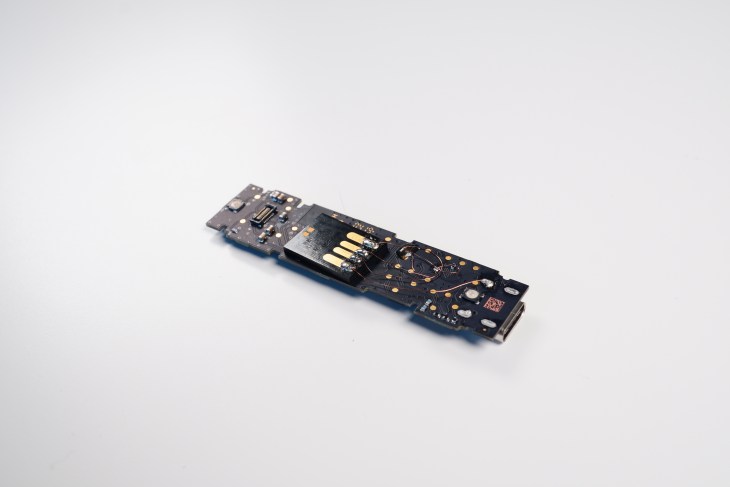

植入物:一个简单的U盘

Kraken Security Labs 在线订购了一款 Ledger Nano X 钱包。收到后,我们使用了一个从促销赠品中取出的微型 U 盘作为植入物。移除一些填充物后,U 盘完美地安装在了钱包显示屏下方。

连接到 Ledger Nano X 的 USB 接口的 USB 闪存盘。

接下来,就像最初的攻击者一样,我们使用磁线将U盘的触点连接到原钱包印刷电路板(PCB)上的USB数据线,该电路板将设备的所有电子元件连接在一起。

为了防止U盘与Ledger CPU发生冲突,我们不得不进行额外的修改。硬件安全专家Mike Grover指出,攻击者移除了一个振荡器(该组件主要用于保持设备计时),以防止CPU干扰U盘。我们的测试发现,移除该组件会导致设备无法工作,从而使攻击更加显眼。Kraken安全实验室进行了略有不同的修改,以确保钱包正常工作,从而降低被怀疑的可能性。这包括允许通过蓝牙与钱包建立常规连接。此外,我们还发现攻击者进行了其他硬件修改,以确保USB连接正常工作。

从外观上看,几乎无法区分真假 Ledger 钱包。U盘隐藏在显示屏下方,细小的导线将其连接到 Ledger 的电路板上。插入 U盘后,钱包会启动,为电池充电,看起来就像一个完全未改装的 Ledger 钱包。

当该设备插入电脑时,它会显示为一个U盘,其中只包含一个伪造的“Ledger Live”应用程序,该应用程序会试图诱骗受害者输入他们的助记词,从而使攻击者能够从他们的钱包中窃取资金。

你能分辨出哪个账簿被修改了吗?

提醒

使用硬件钱包时,务必确保直接从供应商处订购,并检查包装(包括玻璃纸包装)是否被篡改。

如有任何疑问,请直接联系钱包供应商或通过官方支持门户网站与相关人员联系。

通过Kraken Security Labs随时了解最新的安全警报和最佳实践。